Aufbau einer sicheren Internetverbindung (https)

Einrichtung einer verschlüsselten Verbindung zum Austausch von Informationen

Um eine sichere, verschlüsselte Verbindung zwischen zwei Teilnehmer im Internet aufzubauen, benötigt man ein Verschlüsselungsverfahren. Zudem muss gewährleistet sein, dass nur die beiden Teilnehmer den Schlüssel kennen, mit dem man die Nachricht entschlüsseln kann.

Daher muss auch der Schlüssel zum Entschlüsseln ebenfalls verschlüsselt übermittelt werden. Dafür wird ein sogenanntes asymmetrisches Verschlüsselungsverfahren angewandt, welches vereinfacht wie folgt abläuft:

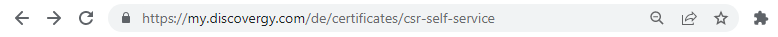

Über einen öffentlichen Schlüssel (A) kann ein geheimer Schlüssel ausgetauscht werden (B), der zum Aufbau einer gesicherten Verbindung genutzt wird (C).

Der Besitzer einer Website/eines Webservers erstellt ein zusammengehörendes Schlüsselpaar (Abbildung 1, „Asymmetrisches Verfahren zum Austausch eines geheimen Schlüssels“ A), bestehend aus:

Einem öffentlichen Schlüssel, mit dem verschlüsselt werden kann, jedoch nicht entschlüsselt. Da der Schlüssel öffentlich ist, kann jeder dem Besitzer der Website eine Nachricht verschlüsselt zukommen lassen, jedoch können damit die Nachrichten nicht entschlüsselt und gelesen werden.

Einem privaten Schlüssel, den der Besitzer geheim hält. Damit kann nur er die empfangene Nachrichten entschlüsseln.

Der Besitzer stellt den öffentlichen Schlüssel allen Teilnehmern bereit (Abbildung 1, „Asymmetrisches Verfahren zum Austausch eines geheimen Schlüssels“ B).

Über dieses Verfahren kann man sich auf eine weitere, gemeinsam bekannte Verschlüsselungsmethode einigen, die nur die beiden Teilnehmer kennen. Üblicherweise ist dieser gemeinsam genutzte Schlüssel nur für diese einmalige Verbindung gültig.

Nun kann ein verschlüsselter Austausch von Informationen in beide Richtungen erfolgen (Abbildung 1, „Asymmetrisches Verfahren zum Austausch eines geheimen Schlüssels“ C).

Verifizierung der Identität durch SSL/TLS Zertifizierung

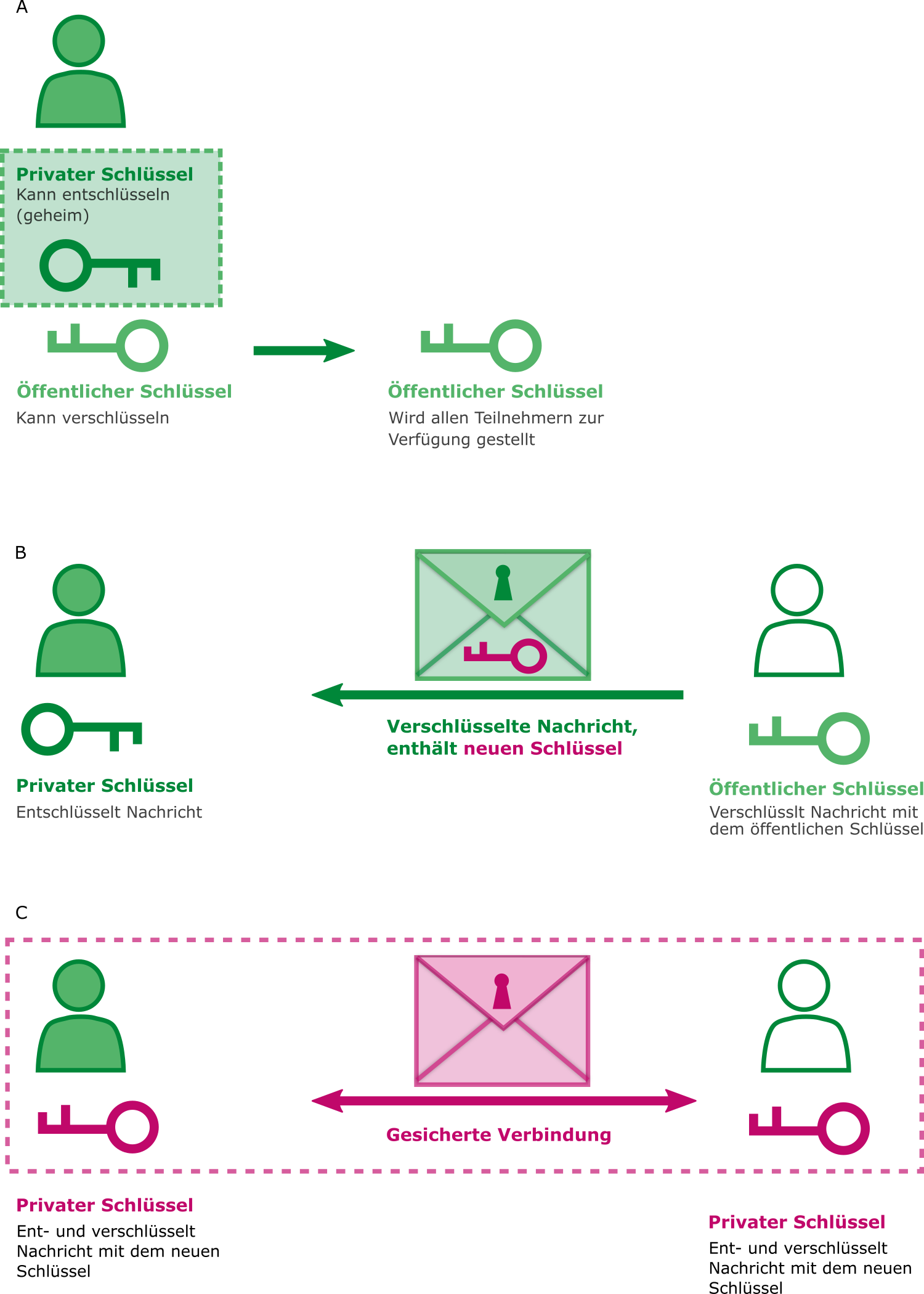

Damit die ausgetauschten Informationen (z.B. Kreditkarteninformationen) auch wirklich geheim bleiben, muss sichergestellt sein, dass der private Schlüssel auch von dem echten Besitzer der Website bereitgestellt wird. Andernfalls könnten Nachrichten in betrügerischer Absicht abgefangen werden. Aus diesem Grund wird der öffentliche Schlüssel zertifiziert, so dass sichergestellt ist, dass er zu richtigen Website gehört. Das entsprechende Zertifikat enthält deswegen neben dem öffentlichen Schlüssel auch den Firmennamen und die Web-Domäne. Dadurch kann sich keine andere Website als die Ihrige ausgeben.

Der Besitzer der Domäne schickt dazu einen Antrag in Form einer CSR-Datei (Zertifikatsignierungsanforderung oder Certificate Signin Request) an eine vertrauenswürdige Organisation, einer sogenannten Zertifizierungsstelle oder kurz CA (für Certification Authority), die den Antrag in einem Mehrschrittverfahren prüft (Abbildung 2, „SSL/TLS Zertifizierung über eine Zertifizierungsstelle“ A). Anschließend stellt sie dem Besitzer ein signiertes Zertifikat aus (Abbildung 2, „SSL/TLS Zertifizierung über eine Zertifizierungsstelle“ B). Das Zertifikat bescheinigt dadurch die Glaubwürdigkeit der Website und des bereitgestellten öffentlichen Schlüssels, und bestätigt somit Ihre Identität.

Damit Besucher einer Website (bzw. dessen Browser) Ihre Identität überprüfen kann, muss das Zertifikat auf der Website bereitgestellt werden (Abbildung 2, „SSL/TLS Zertifizierung über eine Zertifizierungsstelle“ C). Üblichweise sind solche Zertifikate nur einen bestimmten Zeitraum lang gültig. Danach laufen sie ab und müssen neu erstellt und hochgeladen werden.

Wie Sie ein Zertifikat erstellen und über unsere Self-Service-Seite hochladen, können Sie in unserer Schritt-für-Schritt-Anleitungen hier nachlesen:

Die Zertifizierungsstelle prüft die Identität des Besitzers einer Domäne (A) und stellt ihm ein Zertifikat aus (B), welches dieser auf seiner Website hochlädt (C).

Verbindungsaufbau bei einer gesicherten Session

Der Browser des Endkunden versucht, eine gesicherte Verbindung zu dem Webserver aufzubauen.

Dazu schickt der Browser des Endkunden eine Anfrage an den Webserver, sich selbst zu identifizieren.

Der Webserver schickt als Antwort auf diese Anfrage das SSL-Zertifikat.

Der Browser überprüft, ob das Zertifikat vertrauenswürdig ist.

Wenn das Zertifikat vertrauenswürdig ist, kann eine gesicherte Verbindung aufgebaut werden. Der Endkunde erkennt dies an einem Schloß in der Adresszeile und an dem "s" in https. Wenn nicht, erhält der Endkunde eine Warnung, dass es sich um eine nicht gesicherte Verbindung handelt.